شرکت ها به طور معمول به یکی از پنج متد استاندارد تست نفوذ تکیه میکنند. این 5 متد عبارتند از:

- OWASP

- OSSTMM

- ISSAF

- PTES

- NIST

متد OWASP

OWASP مخفف عبارت Open Web Application Security میباشد. OWASP در واقع یک فریم ورک برای شناسایی آسیب پذیری های برنامه است. این متد تیم را قادر به انجام کارهای زیر می کند:

- تشخیص آسیب پذیری های موجود در برنامه های تحت وب و اپلیکیشن ها

- کشف اشکالات موجود در طریقه توسعه

- رتبه بندی ریسک ها

- صرفه جویی در وقت و اولویت بندی مسائل

می توان گفت این فریم ورک دارای جامعه کاربری عظیمی است. بنابراین هیچ کمبودی در تکنیک ها، ابزارها و فناوری های OWASP وجود ندارد.

متد OSSTMM

OSSTMM مخفف عبارت Open-Source Security Testing Methodology Manual میباشد. این متد به یک روش علمی برای تست نفوذ در شبکه، متکی است. این فریم ورک نیز یک توصیف دقیق از امنیت عملیات ایده آل برای هک اخلاقی را ارائه می دهد.

فریم ورک OSSTMM به تست کنندگان امکان می دهد تا تست های سفارشی را متناسب با نیاز های خاص و مربوط به تکنولوژی نیز انجام دهند.

متد ISSAF

ISSAF مخفف عبارت Information System Security Assessment Framework میباشد. این فریم ورک یک رویکرد تخصصی و سازمان یافته را برای انجام تست ارائه می دهد. می توان گفت این فریم ورک برای تست کننده هایی که به دنبال برنامه ریزی و مستند سازی هر مرحله از pen test هستند، یک متد ایده آل است. همچنین ISSAF به تست کنندگان امکان می دهد تا هر مرحله را به یک ابزار خاص وصل کنند.

متد PTES

PTES مخفف عبارت Penetration Testing Methodologies and Standards میباشد. این متد، یک روش هفت مرحله ای سازمان یافته را ارائه می دهد. همچنین tester ها یا تست کنندگان را در تمام مراحل تست نفوذ، از شناسایی و جمع آوری داده ها گرفته تا بهره برداری و گزارش دهی نیز راهنمایی میکند.

PTES از tester ها می خواهد تا فرایندهای سازمان را برای اجرای موفقیت آمیز تست و آزمون ها، شناسایی کنند.

متد NIST

NIST مخفف عبارت National Institute of Standards and Technology میباشد. فریم ورک NIST یک سری دستورالعمل های دقیق تست نفوذ، جهت بهبود امنیت سایبری نیز ارائه می دهد. در کسب و کار و تجارت های آمریکایی، NIST اغلب یکی از الزامات نظارتی محسوب میشود. برای رعایت NIST، یک شرکت باید در برنامه ها و شبکه ها تست نفوذ را اجرا کند.

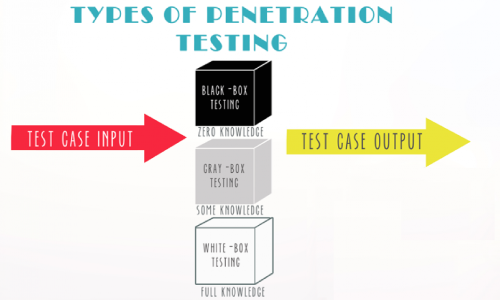

انواع تست نفوذ

تست و آزمون های نفوذ از نظر اهداف، شرایط و محاصل متفاوت هستند. با توجه به نحوه انجام تست، شرکت ها درجات مختلفی از اطلاعات را در مورد سیستم به تست کنندگان ارائه می دهد. در ادامه انواع تست نفوذ ها را معرفی و بررسی خواهیم کرد.

1. تست نفوذ Black Box

تیم نفوذ هیچ اطلاعاتی در مورد سیستم هدف در تست جعبه سیاه (Black Box Testing) ندارد. هکرها قبل از نفوذ ابتدا باید یک راه برای ورود به سیستم پیدا کنند و در مورد چگونگی انجام آن برنامه ریزی کنند.

معمولا، تست کنندگان هنگام شروع نفوذ Black Box، فقط اسم شرکت را در اختیار دارند. سپس تیم نفوذ باید آن شرکت را به طور دقیق شناسایی کنند. بنابراین انجام این نوع تست به زمان زیادی نیاز دارد.

2. تست نفوذ Grey Box

تیم های testing، دارای سطح بالایی از دانش درمورد کاربر هستند. هکرها نیز دارای دانش های زیر هستند:

- طراحی و معماری مستندات

- ساختارهای داخلی

یک grey box pen test به تیم اجازه می دهد تا از ابتدا بر روی اهداف و محاصلی که بیشترین ریسک و ارزش را دارند، تمرکز کنند. این نوع تست برای تقلید از مهاجمانی که به شبکه دسترسی طولانی مدت دارند، یک تست ایده آل محسوب میشود.

3. تست نفوذ White Box

Pen tester ها قبل از شروع کار یک سری اطلاعات در مورد سیستم مورد نظر، جمع آوری می کنند. این اطلاعات شامل:

- آی پی آدرس ها

- طرح های کلی از زیرساخت شبکه

- پروتکل های کاربر

- سیستم های مصنوعی (سورس کد، باینری ها، کانتینر ها و …)

با توجه به تنظیمات، تست کنندگان می توانند حتی به سرورهای سیستم نیز دسترسی داشته باشند. در حالی که به اندازه تست Black Box معتبر نیست اما سازماندهی White Box سریع تر و ارزان تر است.

4. تست هدفمند

کارکنان شرکت های IT و تیم تست با یکدیگر همکاری می کنند تا یک تست هدفمند را انجام دهند. Tester ها و پرسنل های امنیتی نیز از فعالیت های یکدیگر در همه مراحل آگاهی دارند.

5. تست خارجی

تست خارجی، حمله به سرورها یا دستگاه هایی را که قابل مشاهده و خارجی هستند را شبیه سازی می کند. اهداف مشترک در تست خارجی به صورت زیر هستند:

- DNS

- برنامه های تحت وب

- سرورهای ایمیل

- وب سایت ها

- سرورهای برنامه و وب

- فایروال ها

به صورت کلی هدف از انجام تست های خارجی این است که بفهمیم:

- آیا یک مهاجم خارجی نیز میتواند به سیستم نفوذ کند یا خیر؟

- مهاجم پس از شناسایی نقض سیستم، تا چه حد می تواند به آن نفوذ کند؟

6. تست داخلی

در واقع تست داخلی یک تهدید داخلی که در پشت فایروال قرار دارد را تقلید میکند. نقطه شروع این تست، یک کاربر با دسترسی استاندارد میباشد. به عنوان مثال، کارمندی که از شرایط ناراضی است و تصمیم به آسیب رساندن به سیستم یک شرکت را دارد و یا مهاجمی که از طریق حمله فیشینگ به سیستم دسترسی پیدا کرده است.

به صورت کلی می توان گفت که تست داخلی برای تعیین میزان آسیب یک کارمند مخرب به سیستم، یک تست ایده آل است.

7. تست Blind

تست Blind یک حمله واقعی را شبیه سازی میکند. در حالی که تیم امنیتی از آن تست مطلع است، کارکنان اطلاعات محدودی در مورد استراتژی تست ها و نقض ها سیستم دارند.

8. تست Double-Blind

در تنظیمات یک تست Double-Blind، فقط یک یا دو نفر در داخل شرکت از تست هایی که قرار است انجام شود، مطلع هستند. تست های Double-Blind برای موارد زیر یک انتخاب ایده آل هستند:

- سیستم های نظارت امنیتی

- پروتکل های شناسایی حوادث

- رویه های پاسخگویی

تست Double-Blind به تیم های امنیتی در تشخیص و پاسخ به یک حمله واقعی، یک دید برتر و بازتر نیز می دهد.