کلیدهای رمزنگاری نقش مهمی در محافظت از اطلاعات حساس، جلوگیری از نقض داده ها و رعایت مقررات ایفا می کنند. یک کلید مفقود شده یا به سرقت رفته می تواند منجر به از دست رفتن سیستم ها و داده ها شود. به همین دلیل است که هر شرکت آگاه از امنیت باید پروتکل های ضروری مدیریت کلید را اجرا کند.

این مقاله مقدمهای بر مدیریت کلید رمزنگاری است. برای آشنایی با مفاهیم اساسی پیرامون رمزنگاری، روش صحیح مدیریت کلیدها و نحوه ایمن نگه داشتن داده ها در طول چرخه عمر کلید، ادامه مطلب را مطالعه کنید.

مدیریت کلید رمزگذاری چیست؟

مدیریت کلید رمزگذاری مجموعهای از شیوه ها و قوانین است که استفاده ایمن از کلیدهای رمزنگاری را تضمین می کند. مدیریت مناسب تضمین می کند که کلید در طول چرخه عمر خود، از تولید و استفاده تا ذخیره و حذف، ایمن می ماند.

کلید رمزنگاری، فایلی است که رشتهای از حروف و اعداد را که می تواند داده ها را هنگام پردازش توسط یک الگوریتم، رمزنگاری و رمزگشایی کند. هدف اصلی مدیریت کلید این است که فایل ها را از کاربران و سیستم های غیرمجاز دور نگه دارد.

از دست دادن کلید می تواند عواقب ناگواری را به همراه داشته باشد. بنابراین، یک استراتژی مدیریت کلید رمزگذاری باید شامل موارد زیر باشد:

– دستورالعمل هایی برای نحوه مدیریت کلیدها توسط کارکنان در مراحل مختلف

– اقدامات امنیتی که از دسترسی فیزیکی و مجازی به سرور برای ذخیره کلیدها جلوگیری می کند.

– سیاست ها و دستورالعمل ها برای عملکردهای حیاتی

– کنترل های مبتنی بر نقش که دسترسی را محدود می کرده و تعیین می کند که چه کسی در چه زمانی می تواند به کلیدها دسترسی پیدا کند.

– دستورالعمل های مربوط به نحوه تعامل و هماهنگی بخش های مختلف با کلیدها

یک کسب و کار میتواند به سه روش مختلف میتواند به طور صحیح کلیدها را مدیریت کند:

غیرمتمرکز:

کاربران نهایی یا کارکنان، مسئول مدیریت کلید هستند.

توزیع شده:

هر تیم یا دپارتمان دارای یک پروتکل مدیریت کلید جداگانه است؛ در حالی که تجارت سیاست های کلی و اساسی را ارائه می دهد.

متمرکز:

یک سیاست کلی، نحوه استفاده همه کارکنان و بخش ها از کلیدها را تعیین می کند.

چرا مدیریت کلید مهم است؟

مدیریت دقیق کلیدها برای استفاده موثر از رمزنگاری در استراتژی امنیت سایبری شما حیاتی است.

یک کلید شبیه یک ترکیب ایمن است. زیرا مدیریت ضعیف کلید می تواند بهترین الگوریتم رمزنگاری را بی ارزش کند. یک کلید به مهاجم اجازه می دهد:

– داده های رمزگذاری شده را به شکل اصلی و متن اصلی خود برگرداند.

– با جعل هویت وب سایت شما میتواند یک وبسایت فیشینگ ایجاد کند.

– کل زیرساخت های امنیتی را از بین ببرد.

– به عنوان یک کاربر ممتاز عمل کرده و به سیستم و دیتابیس های مختلف دسترسی داشته باشد.

-برنامه ها و اسناد را به نام خود امضا کند.

مدیریت مناسب کلید، سطح بالایی از امنیت را مورد داده های رمزگذاری شده تضمین می کند و اطمینان حاصل می کند که:

-فقط کاربران مجاز می توانند داده ها را بخوانند یا به آنها دسترسی داشته باشند.

– انتقال امن داده ها از طریق اینترنت و شبکه های خصوصی

– این که انواع مختلف حملات سایبری نمی توانند به آسانی در سیستم های شما جاسوسی، آلوده و یا گسترش یابند.

همچنین، استفاده از رمزگذاری به رعایت برخی مقررات مانند HIPAA و PCI نیز کمک می کند.

کلید رمزگذاری چگونه کار می کند؟

رمزگذاری به ما امکان می دهد داده ها را مبادله کنیم؛ در حالی که محتویات را برای همه غیر از فرستنده و گیرنده ناخوانا نگه می داریم. تبادل داده های رمزگذاری شده یک فرایند دو مرحلهای است که:

اول، الگوریتم ها داده ها را در رشتهای از کاراکترهای به ظاهر تصادفی(متن رمزنگاری شده) ترکیب می کنند. سپس فرستنده متن رمز را به گیرنده ارسال می کند.

هنگامی که طرف گیرنده متن رمز شده را دریافت می کند، یک کلید رمزگشایی، متن را به شکل اصلی باز می کند.

در طول این فرایند، اطلاعات برای هرکسی که کلید رمزگشایی را نداشته باشد، قابل خواندن نیست. رمزگذاری کاملاً خودکار است و دو طرف مبادله نیازی به اطلاعات کدگذاری و رمزگشایی پیام ها ندارند. عوامل اصلی در فرایند رمزگذاری عبارتند از:

کلید رمزگذاری داده(DEK):

کلید رمزگذاری که داده ها را رمزگذاری و رمزگشایی می کند.

کلید رمزنگاری کلید(KEK):

کلیدی که DEK را رمزگذاری و رمزگشایی می کند.

سیستم مدیریت کاید(KMS):

سیستمی است که نرم افزار مدیریت کلید را ذخیره و اجرا می کند.

API مدیریت کلید(KM API):

APIای که کلیدهای رمزگذاری را از سرور به کلاینت ارسال می کند.

مرجع صدور مجوز(CA):

شخص ثالثی است که کاربران و سیستم ها را از طریق مجوز های دیجیتالی تایید می کند.

امنیت لایه حمل و نقل(TLS):

یک پروتکل رمزنگاری است که از داده های منتقل شده بر روی یک شبکه کامپیوتری محافظت می کند.

رمزگذاری در حالت استراحت:

این نوع رمزگذاری، از داده های ذخیره شده محافظت می کند. اگر هکرها به دیتابیس نفوذ کنند، نمی توانند اطلاعات را بدون کلید، رمزگشایی کنند.

رمزگذاری حین انتقال:

این نوع رمزنگاری، اطلاعات در حال جابجایی را ایمن می کند و از رهگیری یا دستکاری جلوگیری می کند. نمونه های معمولی ایمیل ها، پیام های متنی و داده های وب هستند.

انواع کلید رمزگذاری:

دو نوع کلید اصلی رمزگذاری وجود دارد:

متقارن:

یک کلید، هم پیام را رمزگذاری و هم رمزگشایی می کند.

نامتقارن:

یک کلید محتوا را رمزنگاری و یک کلید متفاوت، داده ها را رمزگشایی می کند.

استفاده و راه اندازی رمزگذاری متقارن آسان تر است. با این حال، تکیه بر کلید یکسان برای کدگذاری و رمزگشایی محتوا باعث می شود این استراتژی نسبت به رمزگذاری نامتقارن از امنیت کمتری برخوردار باشد.

کلیدهای متقارن

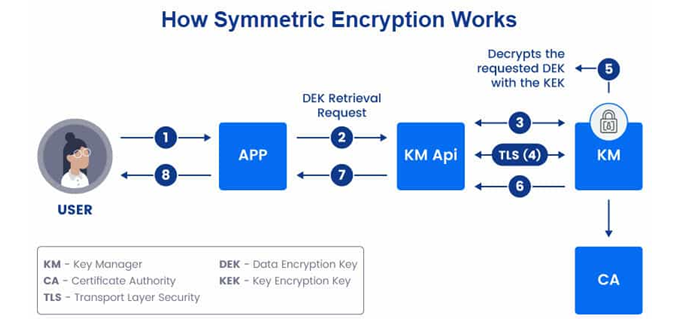

رمزنگاری متقارن برای رمزگذاری و رمزگشایی داده ها بر یک کلید متکی است. همانطور که یک کلید از کل عملیات محافظت می کند، حریم خصوصی کلید از اهمیت بالایی برخوردار است. در نمودار زیر نشان داده شده است که چگونه یک فرایند رمزنگاری، متقارن به نظر می رسد:

در اینجا توضیح گام به گام نحوه کار روند در نمودار بالا را مشاهده می کنید:

- یک کاربر درخواستی را به یک برنامه ارسال می کند و می خواهد به داده های رمزگذاری شده دسترسی پیدا کند.

2.این برنامه یک درخواست بازیابی DEK را به KM API کاربر ارسال می کند.

- کاربر(از طریق KM API) و KM مجوزهای یکدیگر را تایید می کنند.

- اگر مجوز معتبر باشد، KM API و KM یک اتصال TLS امن ایجاد می کند.

- KM DEK درخواستی را با KEK رمزگشایی می کند.

- مدیر، کلید DEK را به API KM ارسال می کند.

- KM API، DEK را به برنامه ارسال می کند.

- برنامه داده های متنی ساده را برای کاربر ارسال می کند.

شرکت ها معمولا از رمزنگاری متقارن برای حفاظت از داده ها در زمان استراحت استفاده می کنند.

کلید نامتقارن:

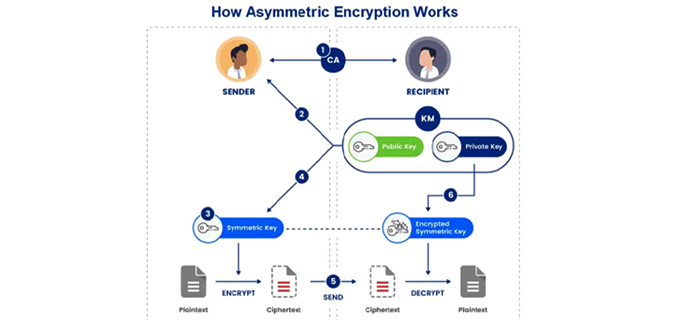

رمزگذاری نامتقارن برای رمزگذاری و رمزگشایی داده ها به یک جفت کلید متکی است:

– کلید عمومی، داده ها را رمزگذاری می کند و میتواند برای عموم مردم در دسترس باشد. زیرا فقط محتوا را به هم می زند.

– کلید خصوصی، داده ها را رمزگشایی می کند و همتای منحصر به فرد کلید عمومی است. ایمن نگه داشتن این کلید بسیار مهم است زیرا راهی برای رمزگشایی داده ها بدون آن وجود ندارد. هر دو کلید منحصر به فرد و هم زمان ایجاد می شوند. استفاده اصلی از کلیدهای نامتقارن، محافظت از داده ها در حین انتقال در سراسر یک شبکه عمومی یا خصوصی است.

در نمودار زیر نحوه رمزگذاری نامتقارن را مشاهده می کنید:

توضیح گام به گام نمودار فوق:

- دو طرف مجوزهای یکدیگر را تایید می کنند. مانند رمزگذاری متقارن، ابتدا گیرنده احراز هویت را از طریق CA انجام می دهد.

- به محض پذیرش دو طرف، فرستنده کلید عمومی گیرنده را درخواست می کند.

- فرستنده یک کلید متقارن موقت ایجاد می کند(کلیدی که فقط برای یک جلسه معتبر است) و فایل درخواستی را رمزگذاری می کند.

- فرستنده کلید متقارن را با کلید عمومی گیرنده رمزگذاری کرده و در کنار فایل درخواستی ارسال می کند.

- گیرنده بسته را دریافت می کند.

- کاربر کلید متقارن را با کلید خصوصی از KM رمزگشایی می کند و سپس داده ها را با کلید متقارن رمزگشایی می کند. رمزگشایی داده ها را به حالت ساده باز می گرداند.

چگونه کلیدهای رمزگذاری را مدیریت کنیم؟

برای مدیریت کلید های رمزگذاری باید کل چرخه زندگی هر کلید را سازماندهی کنید. که تقریباً به مراحل زیر تقسیم می شود:

ایجاد کلید

رمزگذاری و رمزگشایی

ابطال

پشتیبان گیری

تخریب

اطمینان از استفاده ایمن از کلید های رمزنگاری بدون در نظر گرفتن هر مرحله از چرخه عمر یک اشتباه است. دیگر اشتباهات رایج شرکت ها عبارتند از:

– تکیه بر کلیدهای ضعیف و بیش از حد کوتاه

– استفاده از کلید یکسان برای اهداف و وظایف مختلف

– استفاده مجدد از کلیدهای قدیمی

– ذخیره کلیدهای خصوصی در همان سرور یا دیتابیس با داده های رمزگذاری شده

-نگه داشتن کلیدها به شکل رمزنگاری نشده

– انتقال کلیدها بین سیستم ها و کاربران بدون محافظت مناسب

رمزنگاری ایمن بدون مدیریت صحیح کلید امکان ندارد.

مدیریت کلید موثر، بخش مهمی از استراتژی حفاظت اطلاعات شما است. سیستمی را راه اندازی کنید که کلیدها را در تمام مراحل چرخه عمر ایمن نگه دارد و اطمینان حاصل کند که پروتکل ها انعطاف پذیری لازم را برای محیط های کاری تیم شما ارائه می دهند.